Tutoriales

4.3 Bloquear los Ping´s para minimizar ataques de hackers

- Detalles

- Visto: 11618

2.1. Bloquear los Ping´s para minimizar ataques de hackers

Recuerde que siempre debemos tener presente la variable seguridad. Seguridad es lo primordial. El comando PING es usado para probar la conexión y la latencia entre dos conexiones de red, en este caso entre dos servidores en internet. La mayoría de los hackers lo primero que hacen es verificar si una ip esta activa, ¿cómo lo hacen? Utilizando simplemente el comando ping o algún programa especializado para ello y así se dan cuenta si una ip está siendo utilizada. Desde este punto ellos evalúan con más detalles si es viable un ataque o no!. En mi concepto no es necesario que nuestra ip se muestre activa y si bloqueamos este servicio disminuimos el riesgo de ser atacados.

El comando ping permite verificar si una máquina remota responde, nos dice si un ordenador está actualmente conectado a Internet y la calidad y velocidad de su conexión. Utiliza el protocolo ICMP (Internet Control Message Protocol, en español Protocolo de Control de Mensajes de Internet), un protocolo similar a UDP(User Datagram Protocol ) pero más simple, ya que no posee identificación de puertos, y que se utiliza para mensajes de control y error. Funciona enviando paquetes ICMP.

// Así funciona el comando ping :

ping inabvirtual.com

// Se mostrará un resultado con el siguiente si el servidor inabvirtual.com está activo y tiene activo responder a peticiones ICMP:

[root@d2 ~]# ping inabvirtual.com

PING inabvirtual.com (108.163.164.123) 56(84) bytes of data.

64 bytes from inabvirtual.net (108.163.164.123): icmp_seq=1 ttl=51 time=19.0 ms

64 bytes from inabvirtual.net (108.163.164.123): icmp_seq=2 ttl=51 time=18.8 ms

64 bytes from inabvirtual.net (108.163.164.123): icmp_seq=3 ttl=51 time=18.9 ms

64 bytes from inabvirtual.net (108.163.164.123): icmp_seq=4 ttl=51 time=18.9 ms

64 bytes from inabvirtual.net (108.163.164.123): icmp_seq=5 ttl=51 time=19.0 ms

^C

// Aquí presioné las teclas Ctrl + c para poder parar el envío y recepción de paquetes ICMP, y me muestra el siguiente estadística.

--- inabvirtual.com ping statistics ---

9 packets transmitted, 9 received, 0% packet loss, time 8071ms

rtt min/avg/max/mdev = 18.826/18.984/19.040/0.144 ms

[root@d2 ~]#

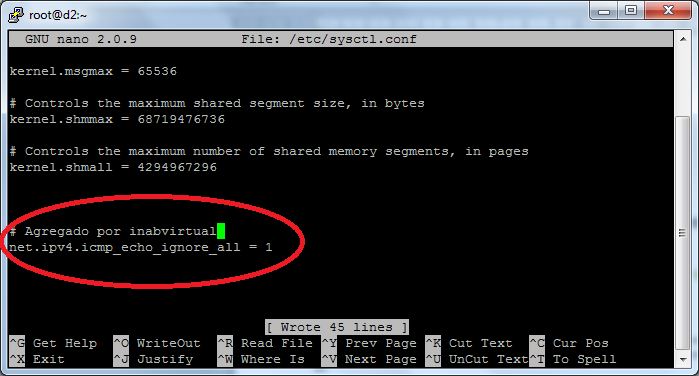

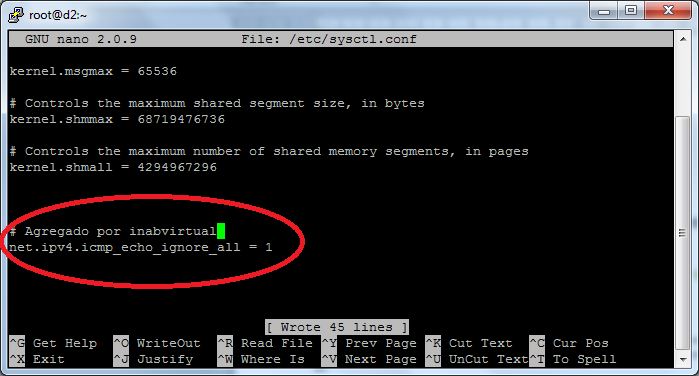

Ahora bien, para poder bloquear este servicio debemos editar un archivo llamado sysctl.conf que se encuentra en el directorio o carpeta /etc, para lo cual utilizaremos la aplicación nano que viene preinstalada con nuestro sistema operativo, y la orden quedaría así:

nano /etc/sysctl.conf

// Nos aparecerá una ventana de edición de archivos donde podremos movernos con las flechas de navegación y ubicarnos al final del documento. Debemos agregar la línea siguiente al archivo, copiamos la línea y para pegarla en la ventana de edición simplemente nos ubicamos al final y presionamos click derecho en nuestro ratón, automáticamente quedará pegada en el documento:

net.ipv4.icmp_echo_ignore_all = 1

// La línea agregada al archivo lo que hace es ignorar todas las peticiones de respuesta a paquetes ICMP. Luego para guardar los cambios presionamos la combinación de teclas Ctrl + o y para salir Ctrl + x .

// Ejecutamos la orden sysctl con el argumento –p para que nos muestre el contenido :

sysctl -p

// Nos mostrará como resultado lo siguiente indicándonos al final:

[root@d2 ~]# sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.default.rp_filter = 1

net.ipv4.conf.default.accept_source_route = 0

kernel.sysrq = 0

kernel.core_uses_pid = 1

net.ipv4.tcp_syncookies = 1

error: “net.bridge.bridge-nf-call-ip6tables” is an unknown key

error: “net.bridge.bridge-nf-call-iptables” is an unknown key

error: “net.bridge.bridge-nf-call-arptables” is an unknown key

kernel.msgmnb = 65536

kernel.msgmax = 65536

kernel.shmmax = 68719476736

kernel.shmall = 4294967296

net.ipv4.icmp_echo_ignore_all = 1

Debemos tomarnos la tarea de dar seguridad al servidor desde el inicio y con mucha seriedad, no esperemos mucho tiempo para comenzar a implementarla. Como conclusión podemos decir que bloquear el trafico ICMP es fundamental para impedir obtener mayor información sobre nuestro servidor, por ejemplo al hacer un ping, un nmap, un traceroute, etc..

Por Néstor C. Andrade